「加三嘻行動哇 Yipee! 成為好友」

【Facebook、Youtube、Twitter、Instagram、Telegram、Line】

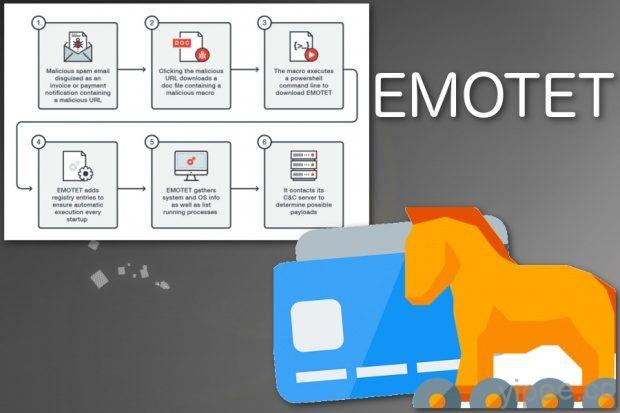

Check Point 威脅情報部門 Check Point Research 公布 2019 年 6 月《全球威脅指數》報告顯示,目前活躍中規模最大的殭屍網路 Emotet 已蟄伏一段時間,6 月幾乎沒有新活動,但綜觀 2019 上半年而言,Emotet 一直位居全球前五大惡意軟體之列,並曾多次發起大規模垃圾郵件活動。

Check Point 研究人員認為,Emotet 可能正在進行基礎設施維護和升級,只要伺服器重新啟動並營運,Emotet 便會攜全新增強型威脅功能強勢回歸。

Check Point 威脅情報和研究總監 Maya Horowitz 指出,自 2014 年以來,Emotet 一直被用作銀行木馬程式。但從 2018 年開始,我們看到它在多起大型 Malspam 攻擊中被用作殭屍網路,並用於發布其他惡意軟體。雖然它的基礎設施在 2019 年 6 月的大部分時間裡都鮮有動靜,但根據其使用次數,它在我們的全球惡意軟體威脅指數排名中仍高居第五,且有跡象表明它可能攜新功能重現江湖。

一旦 Emotet 被植入到受害裝置中,它可以作為未來惡意郵件活動的裝置源,並自動下載其他惡意軟體(如可使裝置所在的整個網路受到勒索軟體 Ryuk 感染的 Trickbot),同時感染網路內更多裝置。

2019 年 6 月台灣前三大惡意軟體

- XMRig:這是 2017 年 5 月首次被發現的開源 CPU 挖礦軟體,專門挖掘門羅幣。全球影響力:3.61%、台灣影響力:14.51%。

- Emotet:能夠自我傳播的進階模組化木馬Emotet曾經被用作銀行木馬,最近被用於其他惡意軟體或惡意攻擊的傳播程式。它使用多種方法和規避技術來維護持久性和逃避檢測。此外,它還可以透過夾帶惡意附件或連結的網路釣魚垃圾郵件進行傳播。全球影響力:2.22%、台灣影響力:11.61%。

- Ramnit:這是一種蠕蟲病毒,透過感染抽取式磁碟機 (例如 USB 快閃磁碟機或外接式儲存裝置)及上傳到公共 FTP 服務的文件散播。此惡意軟體能夠自我複製並感染外接式與內接式的儲存裝置;同時可作為後門病毒。全球影響力:1.34%、台灣影響力:11.35%。

2019 年 6 月前三大惡意軟體

三大惡意挖礦軟體仍然位居排行榜前列,2019 年 6 月 XMRig 躍升為頭號惡意軟體,影響全球 4% 的企業,緊跟在後的是 Jsecoin 和 Cryptoloot,兩者都影響了全球 3% 的企業。

- XMRig:這是 2017 年 5 月首次被發現的開源 CPU 挖礦軟體,專門挖掘門羅幣。全球影響力:3.61%、台灣影響力:14.51%。

- Jsecoin:這是可嵌入網站的 JavaScript 挖礦軟體。透過 JSEcoin 可以直接在瀏覽器中執行挖礦軟體,以換取無廣告體驗、遊戲幣和其他獎勵。

Cryptoloot:這個惡意挖礦軟體,利用受害者的 CPU 或 GPU 和現有資源進行加密貨幣挖礦,在區塊鏈增加交易並發行新貨幣。作為 Coinhive 的競爭對手,Cryptoloot 試圖透過從網站上收取較小比例的利潤來提高競爭力。

2019 年 6 月全球前三大行動裝置惡意軟體

Lotoor 依然位居行動惡意軟體排行榜榜首,其次是 Triada 和榜單新成員 Ztorg。

- Lotoor:Android 惡意軟體,能對合法應用程式進行重新封包,並將其發佈到第三方應用程式商店。它的主要功能是顯示廣告,同時訪問作業系統內建的重要安全細節,讓攻擊者獲取敏感的使用者資料。

- Triada:Android 模組化後門程式,能夠為下載的惡意軟體提供超級使用者權限,幫助它嵌入至系統處理程序中,Triada 還可詐取瀏覽器中加載的 URL。

- Ztorg:Ztorg 家族木馬程式可在 Android 裝置上獲得升級許可權,並將自己安裝在系統目錄中。該惡意軟體能在裝置上安裝任何應用程式。

2019 年 6 月全球三大最常被利用的漏洞

在 2019 年 6 月,SQL 資料隱碼仍是最常被利用的漏洞,其全球影響力為 52%。OpenSSL TLS DTLS 心臟出血漏洞排名第二,影響全球 43% 的企業;緊跟在後的是 CVE-2015-8562,影響全球 41% 的企業。

- SQL 資料隱碼攻擊漏洞(多種技術):在從客戶端到應用的字串中插入 SQL 查詢,同時利用應用程式中的安全性漏洞。

- OpenSSL TLS DTLS 心臟出血漏洞(CVE-2014-0160; CVE-2014-0346):一個存在於 OpenSSL 中的安全漏洞,該漏洞是由於處理 TLS/DTLS 心跳擴充時發生錯誤造成的。攻擊者可利用漏洞洩漏客戶端或伺服器的記憶體內容。

- Joomla物件注入遠端命令執行(CVE-2015-8562):Joomla平台中已被揭露的一種遠端命令執行漏洞。由於缺乏對輸入物件的驗證,引發該漏洞可允許遠端命令執行,遠端攻擊者可透過向受害者發送惡意請求來利用此漏洞。攻擊者如能成功利用此漏洞,則可對目標使用者執行任意命令。

延伸閱讀:

新型 Android 變種惡意軟體 Agent Smith 流竄,全球2,500萬台裝置受感染

國外媒體報導:德國部分學校因隱私疑慮禁用 Microsoft 微軟 Office 365

Check Point Research 公佈 EA Origin平台爆重大安全漏洞,全球逾3億EA遊戲玩家暴露於帳戶盜用和身份盜竊風險中

遠端程式爆漏洞!微軟緊急釋出舊版 XP、Windows 7 安全補丁

德國宣布搭載 iOS 13 系統的 iPhone 可以當成身份證、護照使用

保障個人隱私!Google 將可設定定期刪除位置記錄和活動等歷史數據

圖片及資料來源:Check Point

|

|