「加三嘻行動哇 Yipee! 成為好友」

【Facebook、Youtube、Twitter、Instagram、Telegram、Line】

趨勢科技發現「Operation Emmental」(愛曼托行動) 的全新網路犯罪行動,專門攻擊利用手機簡訊 (SMS) 進行雙重認證的網路銀行,竊取銀行客戶的登入帳號密碼並攔截簡訊,進而完全掌控帳戶。這項在奧地利、瑞典和瑞士盛行的犯罪行動目前已現身日本,因而使得亞太地區遭受類似攻擊的風險升高。

在這項攻擊行動當中,歹徒會先假冒知名銀行的名義散發垃圾郵件給使用者,然後引誘缺乏戒心的使用者點選一個惡意的連結或附件檔案,讓使用者的電腦感染一個特殊的惡意程式。有別於一般網路銀行惡意程式,此惡意程式會修改受感染電腦的網域名稱伺服器 (DNS) 組態設定,將 DNS 設定指向一個歹徒所掌控的 DNS 伺服器,然後再將自己移除,因此便不留痕跡,無法偵查。這雖然只是一個小小的修改,但對受害者的影響卻非常深遠。

趨勢科技資深技術顧問簡勝財指出:「多年來,銀行一直試圖透過各種安全機制來防止網路犯罪者入侵客戶的帳戶,包括:密碼、PIN 碼、座標卡、交易認證代碼 (TANS)、連線階段密碼等等。另一方面,網路犯罪者的攻擊卻也日益精進。在 Operation Emmantel 行動當中,歹徒結合了多種不同技巧,包括:在地化的垃圾郵件、目的完成即消失的惡意程式、不肖的 DNS 服務、網路釣魚頁面、Android 惡意程式、幕後操縱伺服器,以及真正的後端伺服器來達成目標。這使得銀行必須建置更完整且涵蓋不同層面和入侵點的防禦機制來保護客戶免於網路威脅。」

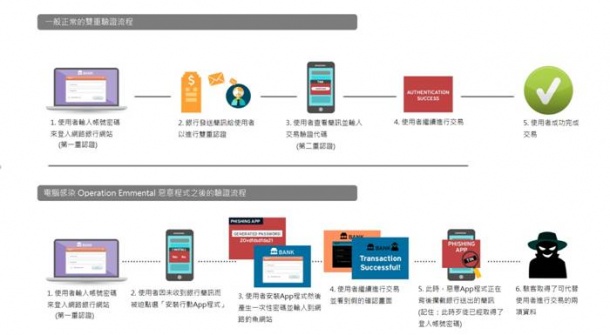

( 雙重認證流程 ─ 未受感染與已感染 Operation Emmental 的電腦比較 )

惡意程式會在受感染的電腦上安裝一個不肖的 SSL 憑證,讓電腦預設信賴歹徒的惡意 HTTPS 伺服器。經過這番修改之後,當使用者要開啟自己的網路銀行網站時,就會被自動重導至一個幾可亂真的假銀行網站,接著會要求使用者輸入帳號和密碼。這個網路釣魚網站接著指示使用者在智慧型手機上安裝一個惡意的 Android 應用程式。

這個偽裝成銀行連線階段密碼產生器的惡意 App 程式,事實上會攔截銀行送出的認證簡訊,將它轉傳到歹徒的幕後操縱 (C&C) 伺服器或歹徒的行動電話號碼。也就是說,歹徒不僅透過網路釣魚網站取得了使用者的帳號密碼,還取得了交易所需的連線階段密碼,因此便能完全掌控受害者的銀行帳戶。

消息及資料來源:趨勢科技股份有限公司

|

|