「加三嘻行動哇 Yipee! 成為好友」

【Facebook、Youtube、Twitter、Instagram、Telegram、Line】

自英國王室宣布凱特王妃懷孕以來,全球引頸期盼的英國王室寶寶終於在 7 月 22 日(英國時間)誕生,在全球媒體均不斷播送最新消息的同時,惡意威脅也伴隨而來,並藉由王室寶寶相關的郵件進行攻擊,其中有假藉美國新聞網CNN名義,報導美國總統歐巴馬贈送英國王室新生兒禮物的假新聞,這個漏洞攻擊碼為JS_OBFUSC.BEB,JAVA漏洞為JAVA_EXPLOYT.RO。此漏洞特別針對JAVA的兩處弱點:CVE-2013-1493、CVE-2013-2423,駭客恐利用這兩處漏洞植入木馬程式TROJ_MEDFOS.JET,一旦成功入侵後,將連結可疑網站,可能下載更多惡意程式或是遊走在灰色地帶的廣告程式。

這些郵件偽裝成來自ScribbleLive,一種提供即時參與的服務平台。它所提供的東西當然是假的,而且點入郵件內的連結只會出現多次的重新導向,就像黑洞漏洞攻擊包(BHEK)垃圾郵件的常見手法。黑洞漏洞攻擊包讓網路犯罪份子用來判斷使用者所使用軟體版本,好在網頁裡提供「正確」的漏洞攻擊碼。

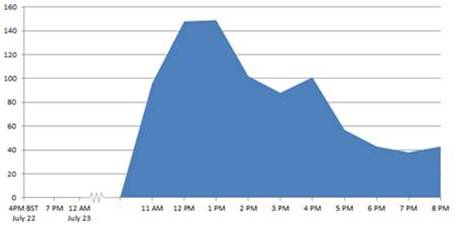

在這起王室寶寶攻擊裡,會引發重新導向的腳本被偵測為JS_OBFUSC.BEB。根據初步報告,美國、日本和澳州是感染鏈最多的國家。隨著王室新生兒的消息不斷的發酵,可以預期會有更多感染來自這個三大地區。

社交信件往往與引人注目的全球性新聞話題一同發酵,也是駭客誘騙受害人的最佳良機,像是近期的波士頓馬拉松事件和方濟教宗選舉也都成為駭客攻擊的方式。建議使用者應定期進行更新防毒軟體,同時別因好奇心而開啟不明郵件,以免成為下一位受害者。

消息及資料來源:趨勢科技股份有限公司

|

|