「加三嘻行動哇 Yipee! 成為好友」

【Facebook、Youtube、Twitter、Instagram、Telegram、Line】

隨著網路蓬勃發展,愈來愈多的商品及服務都透過網路銀行交易,銀行惡意程式偵測已經成為金融單位與駭客之間的重要戰爭,網路交易的資安議題更是引起熱烈討論。趨勢科技資深惡意程式分析師 Sean Park 在 2015年 BlackHat 大會演講中,以「贏得網路銀行戰爭」為題,細述網路犯罪份子使用不同的隱身和閃避偵測技術,竊取網路銀行客戶憑證和操縱交易,導致木馬程式日益猖獗,並提出新的網路銀行安全框架「惡意軟體注入防禦系統(MIPS,Malware Inject Prevention System)」給銀行資訊人員和網頁應用程式開發者,並建議同時結合長期的戰略防禦機制及使用多層次防禦,為活絡的金融交易提供更長遠、安心的保護。

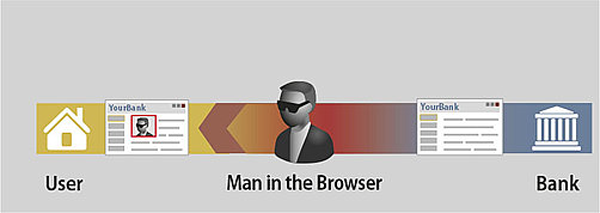

幾年前,自從竊取網路銀行憑證相關資訊的金融木馬惡意程式 ZeuS 現身後,網路犯罪份子即透過這種手法取得受害者重要個資及金融交易資料。此類攻擊成功的原因可能是因為 ZeuS 利用了模組化的作法,利用網頁應用程式竊取金錢(所謂的網頁注入 Web Inject),讓犯罪份子得以繞過雙因子認證,竊取網路銀行客戶憑證和操縱網銀交易,也由於有利可圖,導致此類的銀行木馬程式攻擊日益猖獗。

這些惡意入侵不斷造成危害,偵測銀行惡意程式一直是資安產業極為重要的一環。Sean Park 表示:「網路銀行受害者常常是因為在網銀交易進行過程中,看見網頁顯示出駭客偽造的交易未完成/失敗訊息,為了取消此交易而給出安全密碼。目前多數資安軟體和金融單位都透過網頁內容的完整性檢查與比對來偵測、防止惡意程式的攻擊,也就是掃描文件物件模型(DOM, Document Object Model),揪出銀行惡意程式所加入隱匿其中的 Java Script 以找出受感染的網銀網頁。」然而,許多新型的攻擊形式,例如:DOM Stealth(DOM 隱身攻擊)、DOM replay(DOM重播攻擊)等正逐漸崛起。Sean進一步解釋:「這些惡意程式已經能透過無效的記憶體參考模式(Memory Reference Patterns)、規避偵測腳本(Detection script evasion),甚至透過 Rootkit 技術攔截 API 函數的正常控制流程來讓惡意程式隱藏惡意組件,來反制躲避資安偵測,因此網路金融安全的防護方式需要改變。」

面對網路駭客的反制手法,Sean 建議金融單位及網頁應用程式開發者應採用「惡意軟體注入防禦系統(MIPS)」網路銀行安全框架,將網路銀行安全框架建構在網頁應用程式等級,加強使用的隨機性以及 MIPS 本身加密(讓駭客無法直接解析 MIPS 原始碼),以增加駭客利用逆向工程拆解安全機制的技術門檻,同時,銀行業者應時時關注駭客攻擊手法的變化,並做好相對回應,避免在這場攻防戰中落居下風。

消息及資料來源:趨勢科技

|

|